FireZone

Casdoor يمكنه استخدام بروتوكول OIDC كمزود هوية للاتصال بتطبيقات متنوعة. هنا، سنستخدم FireZone كمثال لنريك كيفية استخدام OIDC للاتصال بتطبيقاتك.

الخطوة 1: نشر Casdoor و FireZone

أولاً، يجب نشر Casdoor و FireZone.

بعد نشر ناجح، تأكد من الآتي:

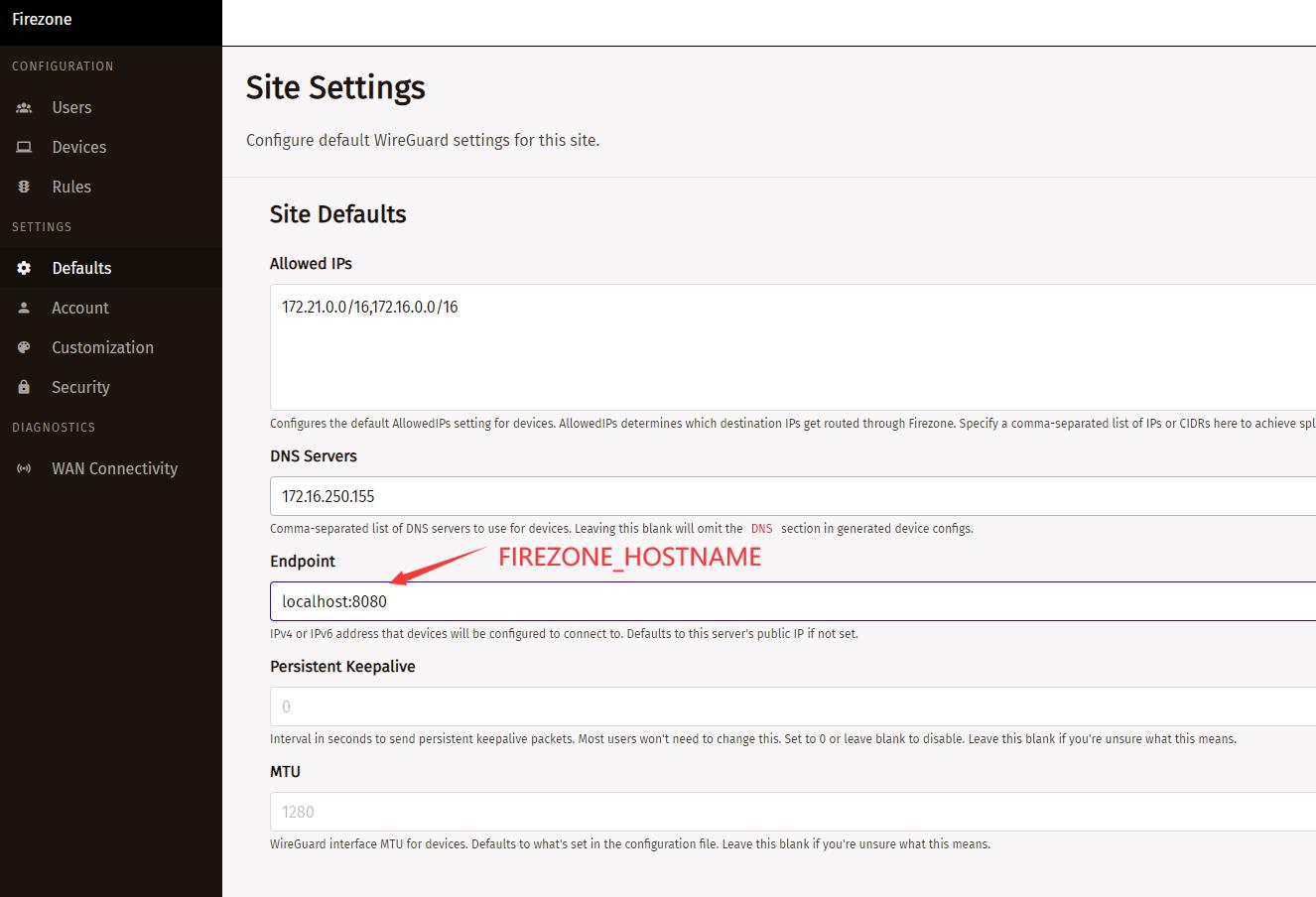

ضبط رابط FireZone (تسجيل الدخول -> الأمان -> إضافة مزود OpenID Connect) إلى FIREZONE_HOSTNAME.

يمكن تسجيل الدخول إلى Casdoor واستخدامه بشكل طبيعي.

CASDOOR_HOSTNAME: http://localhost:8000، إذا قمت بنشر Casdoor باستخدامapp.confالافتراضي.

الخطوة 2: تكوين تطبيق Casdoor

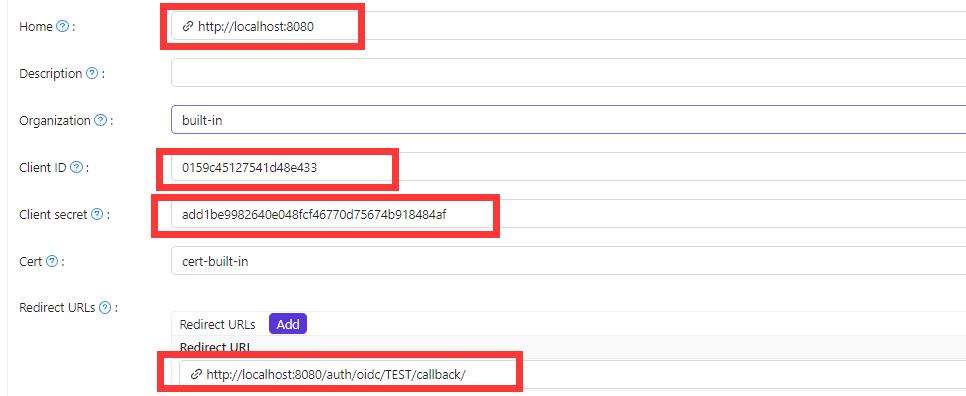

إنشاء تطبيق Casdoor جديد أو استخدام واحد موجود.

إضافة رابط إعادة توجيه:

على سبيل المثال، إذا كان Configid في مزود FireZone هو TEST، فيجب أن يكون رابط إعادة التوجيه

http://[FIREZONE_HOST]/auth/oidc/[PROVIDER_CONFIG_ID]/callback/.

افتح متصفحك المفضل وزر:

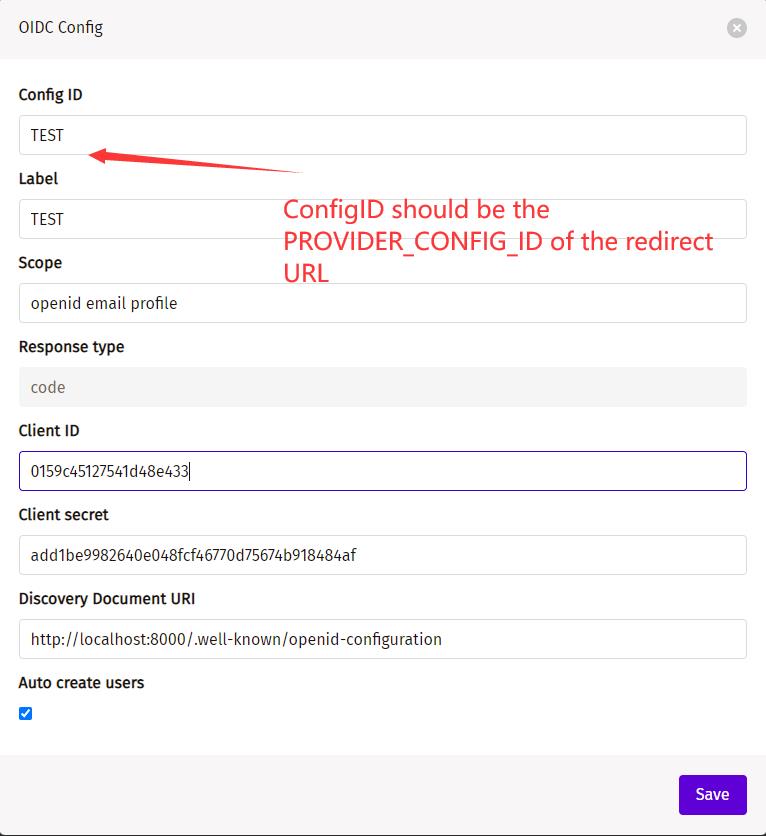

http://[CASDOOR_HOSTNAME]/.well-known/openid-configuration، وسترى تكوين OIDC لـ Casdoor.تكوين FireZone: الأمان -> إضافة مزود OpenID Connect

Discovery Document URI: يجب أن يكون URI وثيقة الاكتشاف لمزود FireZonehttps://[CASDOOR_HOST]/.well-known/openid-configuration.Scopes:openid email profileConfigID: يجب أن يكون ConfigID هو PROVIDER_COONFIG_ID لرابط إعادة التوجيه ويجب أن يتوافق مع رابط إعادة التوجيه لـ Casdoor.Auto-create users: سيؤدي تسجيل الدخول الناجح إلى إنشاء مستخدم تلقائيًا.

تسجيل الخروج من FireZone واختبار SSO